Braucht Hessen einen Staatstrojaner?

CDU und Grüne haben eine Reform des hessischen Verfassungsschutz-Gesetzes beschlossen. Das Landesamt für Verfassungsschutz Die Hessische Polizei wurde in diesem Zuge mit neuen Befugnissen ausgestattet. Die Motivation dahinter ist, dass es dem Verfassungsschutz der Polizei in der Vergangenheit technisch möglich war, die Inhalte von Kommunikation via SMS abzuhören, bei aktuellen Messengern wie WhatsApp, Signal und Co. diese Möglichkeit aufgrund der eingebauten Ende-zu-Ende-Verschlüsselung allerdings nicht gegeben ist, da Nachrichten nur auf den Endgeräten in lesbarer Form vorliegen.

Um diese grundlegende Sicherheitsmaßnahme zu umgehen, ist im Gesetzesentwurf die Nutzung eines sogenannten Staatstrojaners vorgesehen. Dabei handelt es sich um eine unberechenbare digitale Waffe, die auf PCs, Smartphones und ähnlichen Geräten heimlich zum Einsatz kommen soll, um deren Besitzer unbemerkt überwachen zu können. Dies stellt eine Gefährdung für die weltweite IT-Sicherheit dar: In den falschen Händen, kann eine solche Waffe auch zu einem Angriff auf unsere kritische Infrastruktur, wie beispielsweise Krankenhäuser, Windparks, Atomkraftwerke oder Logistikinfrastuktur, genutzt werden.

Grund hierfür ist, dass ein Staatstrojaner Sicherheitslücken erfordert, die bisher nicht vom Hersteller der verwundbaren Software geschlossen wurden und somit noch ausgenutzt werden können (sogenannte „Zero-Day“-Lücken). Solche dem Hersteller nicht bekannten Sicherheitslücken werden in der Regel auf einem Schwarzmarkt für teilweise sechs- bis siebenstellige Eurobeträge gehandelt. Diese Tatsache macht es im operativen Betrieb unmöglich, eine solche Schwachstelle geheimzuhalten. Eine verantwortungsbewusste Sicherheitspolitik setzt aber darauf, dass Sicherheitslücken schnellstmöglich geschlossen werden.

Bereits im Mai 2017 kritisierte der Chaos Computer Club in einer Stellungnahme zur Erweiterung des Einsatzes von staatlicher Schadsoftware diese Maßnahme in einer Anhörung im Rechtsausschuss des Deutschen Bundestages.

Wie funktioniert ein Staatstrojaner?

Der Einsatz eines Staatstrojaners erfordert, dass dieser unbemerkt auf den Geräten der überwachten Person installiert werden kann. Wie jeder andere Computervirus benötigt der Staatstrojaner daher eine Sicherheitslücke als Einfallstor. Sicherheitslücken gibt es in quasi jeder Software. Attraktiv für Verfassungsschutz, Geheimdienste und Kriminelle sind aber vor allem Lücken in weit verbreiteten Programmen und Betriebssystemen wie z.B. Microsoft Windows, Android oder Apple iOS. Wer Kenntnis einer solchen Lücke hat, kann alle Geräte, auf denen die entsprechende Software läuft, manipulieren und unter seine Kontrolle bringen. Auf dem Schwarzmarkt für Sicherheitslücken trifft die Nachfrage von Nachrichtendiensten und Kriminellen auf ein Angebot. IT-Experten mit zweifelhaften Moralvorstellungen verkaufen dort Informationen über Sicherheitslücken an den meistbietenden Käufer. Dieser digitale Waffenhandel auf Schwarzmärkten wird durch den Staat als finanzkräftigen Abnehmer noch attraktiver.

Wie sieht ein verantwortungsvoller Umgang mit Sicherheitslücken aus?

Da Nachrichtendienste und Kriminelle bereit sind, große Summen für diese Informationen auszugeben, erfahren die Hersteller der betroffenen Software lange Zeit nichts von den gefundenen Sicherheitsmängeln. Nachrichtendienste haben ein Interesse daran, dass ihnen bekannte Lücken möglichst lange offen bleiben und nicht durch ein Software-Update behoben werden. Schließlich haben sie auf dem Schwarzmarkt viel Geld für die Lücke bezahlt. Auch wenn ein Nachrichtendienst bei seinem Trojanereinsatz einen legitimen Zweck verfolgt, bringt die fortdauernde Existenz der Lücke alle Anwender der betroffenen Software in Gefahr: Jederzeit könnte die selbe Lücke ebenfalls von Kriminellen entdeckt und ausgenutzt werden. Auch kann der Verfassungsschutz selbst Opfer eines Hacks werden und so unabsichtlich eine mächtige Cyberwaffe an Kriminelle verlieren. Daher ist es wünschenswert, Sicherheitslücken in Software unverzüglich an deren Hersteller zu melden, damit die Nutzer durch ein Update geschützt werden können.

Cyberpeace statt Cyberwar! von alexanderlehmann auf Vimeo.

Grundrechte wie das Fernmeldegeheimnis und das erst kürzlich durch das Bundesverfassungsgericht geschaffene Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme müssen europaweit durchsetzbar sein.

Problematik Staatstrojaner

Die Nutzung eines Trojaners zur Durchführung von Quellen-Telekommunikationsüberwachung oder Online-Durchsuchung birgt Risiken ungeahnten Ausmaßes. Wir haben die wichtigsten Gefahren zusammengestellt.

Offene Einfallstore

Kritische Infrastruktur

Schwarzmarkt

Geheimhaltung von Lücken

Kriminelle Gegenspieler

Volle Kontrolle

Unsere Forderungen

- Sicherheit wahren - Kein Staatstrojaner für Hessen!

- Meldepflicht für entdeckte Sicherheitslücken

- Sicherheitslücken gefährden alle - Schwachstellen-Suche unterstützen!

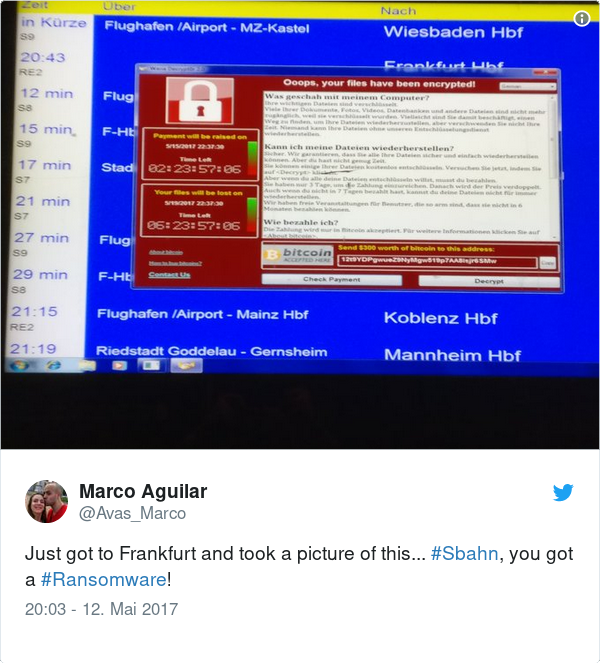

Wannacry

Der von Kriminellen entwickelte Erpressungs-Trojaner „Wannacry“ infizierte im Frühjahr 2017 weltweit über 230.000 Computer in 150 Ländern und forderte Lösegeldzahlungen. Möglich wurden die Infektionen durch eine Sicherheitslücke in Microsoft Windows, deren Schließung von der NSA verhindert wurde. Aus heutiger Sicht kann man von Glück sprechen, dass die Angreifer „nur“ monetäre Interessen verfolgten und kein Interesse an einem großangelegten Angriff mit dem Ziel der Abschaltung kritischer Infrastruktur hatten.

Doch der Hintergrund zu dem so globalen wie katastrophalen Angriff, von dem Firmen, Krankenhäuser, Universitäten und auch die Deutsche Bahn betroffen sind, hat mehrere Ebenen, zusammen ergeben sie den perfekten Sturm. So war es allem Anschein nach die NSA, die diese Sicherheitslücke entdeckt hat. Entdeckt, aber nicht veröffentlicht, sondern für eigene, offensive Einsatzzwecke geheim gehalten.

In der hessischen Gefahrenabwehr darf Online-Durchsuchung nicht eingesetzt werden. Hessen muss sich dafür einsetzen, dass auf Bundesebene die Durchsuchung privater Rechner ausgeschlossen wird.

Deja Vu

Im Jahr 2011 gelangte der damalige Staatstrojaner an die Öffentlichkeit. Der Chaos Computer Club analysierte das in Hessen entwickelte Programm und konnten darin unter anderem Funktionen nachweisen, die zuvor vom Bundesverfassungsgericht verboten worden waren. Aufgrund von groben Design- und Implementierungsfehlern entstanden außerdem neue eklatante Sicherheitslücken in den infiltrierten Rechnern, die auch von Dritten ausgenutzt werden konnten.

Was heißt es, wenn, wie die Hacker zeigen, „Beweise“ von jedermann, der die IP-Adresse kennt, auf befallenen Computern installiert und fingiert werden können, ohne irgendwelche Spuren zu hinterlassen, ohne die Chance der Rehabilitation?

Wird ein komplexes informationstechnisches System zum Zweck der Telekommunikationsüberwachung technisch infiltriert („Quellen-Telekommunikationsüberwachung“), so ist mit der Infiltration die entscheidende Hürde genommen, um das System insgesamt auszuspähen. Die dadurch bedingte Gefährdung geht weit über die hinaus, die mit einer bloßen Überwachung der laufenden Telekommunikation verbunden ist.

Kurz vor Ende der Legislaturperiode startet die Bundesregierung ihren finalen Angriff auf die Bürgerrechte. […] Die Online-Durchsuchung bietet die Möglichkeit Handys und Computer insgesamt auszuspähen und zu manipulieren, und dabei private und intimste Daten abzugreifen. Gleichzeitig schwächt man massiv die IT-Infrastruktur insgesamt, weil Sicherheitslücken bewusst offen gehalten werden.

Die „guten“ Seiten des Gesetzes?

Befürworter eine Staatstrojaners argumentieren oft, durch die bloße Existenz des Staatstrojaners würden ja keine neuen Sicherheitslücken geschaffen. Dieses Argument hinkt jedoch: Durch die Finanzierung des Schwarzmarktes mit staatlichen Geldern werden kriminelle Strukturen gefördert. Die Wahrscheinlichkeit, dass Lücken von Kriminellen gefunden und nicht an den Hersteller der unsicheren Software gemeldet werden, steigt.

Die mit der Reform des Verfassungsschutz-Gesetzes angestrebte verbesserte parlamentarische Kontrolle wird ebenfalls dadurch untergraben, dass ein Geheimdienst Sicherheitslücken besitzt. Solche Lücken sind ein besonders mächtiges Mittel zum Machtmissbrauch, beispielsweise durch die illegitime Gewinnung privater Informationen von Unschuldigen, die anschließend als Druckmittel eingesetzt werden können. Darüber hinaus wird ein Staatstrojaner immer auch die Möglichkeit besitzen müssen, die auf dem Zielgerät vorhandenen Inhalte nicht nur zu lesen, sondern auch zu verändern. Aus technischen Gründen ist dies für die korrekte Funktionsweise eines Trojaners nötig. Dadurch können „Beweise“ gefälscht oder vernichtet werden. Da der Einsatz des Trojaners geheim ist, und der überwachten Person nicht, oder erst im Nachinein mitgeteilt wird, ist es für Betroffene nicht möglich, Zeugen hinzuzuziehen, wie es etwa bei Hausdurchsuchungen der Fall ist.